Чому це важливо

Важливість контексту: CovertNetwork-1658 є яскравим нагадуванням про безперервну боротьбу між фахівцями з кібербезпеки та кіберзлочинцями. Використання скомпрометованих пристроїв як частини ботнету підкреслює необхідність забезпечення безпеки IoT-пристроїв та регулярного оновлення прошивок на маршрутизаторах та іншому мережевому обладнанні.

Опис атаки CovertNetwork-1658

Microsoft виявила складну мережу скомпрометованих пристроїв, яку китайські хакери використовують для проведення прихованих атак на клієнтів Microsoft Azure за допомогою методу «password spray». Ця мережа, названа CovertNetwork-1658 компанією Microsoft, активно краде облікові дані у кількох клієнтів Microsoft з серпня 2023 року.

Атаки здійснюються через ботнет, що складається з тисяч малих офісних і домашніх маршрутизаторів, камер та інших інтернет-пристроїв. На піку мережа включала понад 16 000 пристроїв, більшість з яких були маршрутизаторами TP-Link.

CovertNetwork-1658, також відомий як xlogin та Quad7 (7777), ймовірно, був створений і підтримується кіберзлочинцями, розташованими в Китаї. Назва мережі походить від системи класифікації Microsoft, де «CovertNetwork» позначає збірку вихідних IP-адрес, які належать скомпрометованим або орендованим пристроям, які можуть використовуватися одним або кількома кіберзлочинцями.

Етапи атаки та методи експлуатації

Хакери використовують вразливість в маршрутизаторах для отримання доступу до віддаленого виконання коду, хоча конкретний метод експлуатації все ще знаходиться на етапі розслідування. Після отримання доступу, кіберзлочинці виконують кілька кроків для підготовки маршрутизатора до операцій з підбором паролів. Ці кроки включають завантаження бінарних файлів Telnet та xlogin через віддалений FTP-сервер, запуск командної оболонки на порту TCP 7777 і налаштування сервера SOCKS5 на порту TCP 11288.

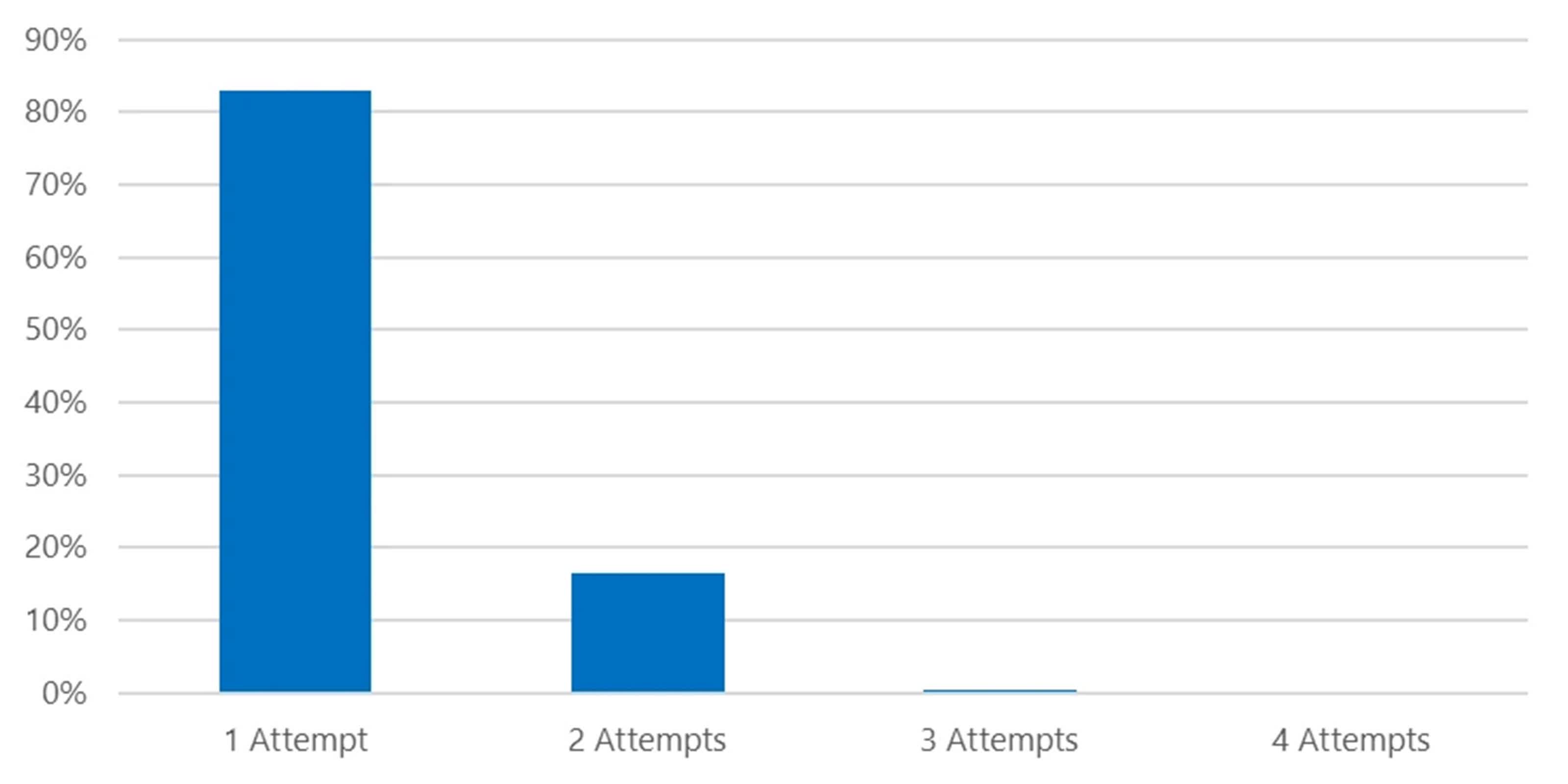

CovertNetwork-1658 є надзвичайно прихованою, що робить її особливо небезпечною. Атаки з підбору паролів здійснюються через цю проксі-мережу, що гарантує, що спроби входу здійснюються через скомпрометовані пристрої. У 80% випадків CovertNetwork-1658 робить лише одну спробу входу на рахунок щодня, що ускладнює виявлення за допомогою традиційних заходів безпеки.

Масштаби операції та її наслідки

Мережа також використовує скомпрометовані SOHO IP-адреси, ротацію набору IP-адрес та процес password spray з низьким обсягом трафіку. У середньому Microsoft спостерігає близько 8 000 скомпрометованих пристроїв, які активно працюють у мережі CovertNetwork-1658 в будь-який час, з яких приблизно 20% пристроїв здійснюють підбір паролів.

Microsoft пов’язує джерело цих атак з кількома китайськими кіберзлочинцями. Зокрема, група під назвою Storm-0940 була зафіксована при використанні облікових даних, отриманих від CovertNetwork-1658. Спостерігається тісний зв’язок між CovertNetwork-1658 та Storm-0940, оскільки Microsoft зафіксувала використання скомпрометованих даних того ж дня.

Методи поширення та подальші кроки

Після того, як Storm-0940 отримує доступ до середовища жертви, вони використовують різні тактики для розширення свого впливу. Це включає сканування і інструменти для збору облікових даних з метою переміщення по мережі, намагання отримати доступ до мережевих пристроїв, встановлення проксі-інструментів та віддалених троянів (RAT) для постійного доступу, а також спроби ексфільтрації даних.

Небезпека та рекомендації для користувачів

Масштаби цієї операції є особливо тривожними, оскільки будь-який кіберзлочинець, що використовує інфраструктуру CovertNetwork-1658, може провести масові кампанії з підбору паролів. Цей процес, поєднаний з швидким обігом скомпрометованих облікових даних між CovertNetwork-1658 та китайськими кіберзлочинцями, означає, що рахунки можуть бути скомпрометовані швидко в різних секторах і географічних регіонах.

Попри нещодавні повідомлення від постачальників безпеки, таких як Sekoia і Team Cymru, що призвели до зменшення використання початкової інфраструктури CovertNetwork-1658, Microsoft вважає, що мережа все ще працює, і що кіберзлочинці, ймовірно, набувають нову інфраструктуру з модифікованими відбитками для уникнення виявлення.

Захист від інфекцій: рекомендації

Microsoft безпосередньо повідомила про скомпрометованих або цільових клієнтів. Хоча Redmond не надала конкретних порад щодо того, як користувачам маршрутизаторів TP-Link та інших уражених пристроїв запобігти або виявити інфекції, деякі експерти радять періодично перезавантажувати ці пристрої, що може допомогти тимчасово очистити їх від шкідливого програмного забезпечення.